Межсетевые экраны нового поколения

Межсетевые экраны нового поколения

В рубрику "Защита информации" | К списку рубрик | К списку авторов | К списку публикаций

Межсетевые экраны нового поколения

Межсетевые экраны давно вошли в нашу жизнь и стали неотъемлемой частью защиты любой сети. Однако МЭ нового поколения появились на рынке не так давно. Само понятие МЭ нового поколения впервые было предложено новым игроком на рынке ИБ, компанией Palo Alto Networks. Несмотря на молодость компании, ее создатели и сотрудники имеют за плечами огромный опыт работы в широко известных компаниях на рынке ИБ, таких как Check Point, Juniper, Cisco и др.

Андрей Гольдштейн

Инженер по сетевой безопасности компании "Нетвелл"

Инженер по сетевой безопасности компании "Нетвелл"

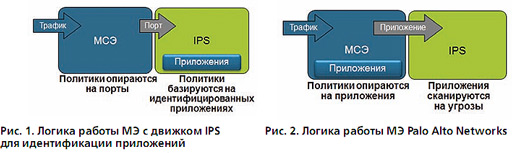

Не секрет, что обычные МЭ, как правило, идентифицируют приложение по используемому ТСР-порту. Так, например, FTP-клиент обычно работает через порт TCP/21, MySQL - TCP/3306 и т.д. Пользователи идентифицируются исходя из IP-адреса источника. Однако современные приложения уже давно не используют одни и те же статические порты, более того, некоторые программы динамически меняют номера портов во время коммуникационной сессии. За пользователями сегодня вовсе не обязательно закреплен один и тот же IP-адрес.

Особенности межсетевых экранов Fcilo Alto NetworksСначала всегда идентифицируется приложение, а затем трафик пропускается только в том случае, если он разрешен политикой безопасности. И только если данный трафик разрешен политикой ИБ, на него накладываются дополнительные проверки I PS/Ant ivirus/etc.

Понимая данную специфику, компанией был разработан с нуля МЭ нового поколения, в основе которого идентификация приложений, пользователей и угроз. Основная часть МЭ - политики безопасности создаются на основе пользователей и приложений.

Другие производители МЭ также стали смотреть в сторону идентификации приложений, выпустив на рынок новые модели своих существующих МЭ, назвав их межсетевым экраном нового поколения. Однако они в корне отличаются от разработки Palo Alto Networks PAN, и вот почему. Как поступили основные производители существующих на рынке межсетевых экранов - они стали использовать существующий у них движок IPS для идентификации приложений, что согласитесь, вполне логично. С несколькими оговорками: движок IPS имеет негативный режим работы, то есть он не может что-то разрешить. Таким образом, чтобы разрешить какое-то одно приложение, нужно запретить все остальные. Но и это не все. Даже запретив все приложения, кроме требуемого, мы не можем быть на 100% уверены, что разрешили требуемое, потому что помимо этого будут также разрешены и все неизвестные коробке приложения.

Еще одним важным недостатком других производителей МЭ и UTM является применение так называемых помощников МЭ, таких как функционалы URL-фильтрации, IPS и т.д. Несмотря на то что весь этот функционал находится в одной коробке, его настройки часто находятся в различных вкладках, политиках, что затрудняет процесс написания политик ИБ, плюс трафик проходит через все эти "помощники" поочередно, что увеличивает задержки.

Каким же должен быть современный МЭ нового поколения?

Идентификация приложений, а не только портов.

Необходимо обеспечить точную идентификацию приложения независимо от используемых портов, протоколов, средств шифрования (SSL или SSH) и тактики обхода средства анализа трафика. Результаты идентификации приложения должны стать основой всех политик безопасности.

Идентификация пользователей, а не только IP-адресов.

Использование информации о пользователях и группах из корпоративных каталогов для мониторинга, создания политик, формирования отчетов и расследования инцидентов в сфере ИБ независимо от местоположения пользователя.

Анализ контента в режиме реального времени.

Защита сети от попыток использования эксплойтов для известных уязвимостей и распространения вредоносных программ в трафике уровня приложений независимо от источника.

Пакет обрабатывается только один раз, таким образом увеличивается производительность оборудования, снижается время обработки пакетов. И что немаловажно, заявленная производительность поддерживается вне зависимости от того, какие проверки и какие политики включены.

Упрощение управления политиками.

Обеспечение безопасной работы приложений с помощью удобных графических интерфейсов, которые позволяют сформировать унифицированную политику безопасности.

Формирование логического периметра.

Защита всех пользователей, включая сотрудников, находящихся в командировке, и удаленных работников, с помощью согласованных механизмов обеспечения безопасности, формирующих не физический, а логический периметр сети.

Обеспечение мультигигабитной пропускной способности.

Сочетание специализированного оборудования и программного обеспечения для достижения мультигигабитной производительности с низкими задержками при всех включенных службах.

Если вы все еще используете свой старый МЭ, задумайтесь - наступило время приложений и стоит выбрать новое современное решение.

NETWELL

115114 Москва,

1-й Дербеневский пер., 5, стр. 1

Тел.: (495) 662-3966

Факс: (495) 662-3965

E-mail: marketing@netwell.ru

www.netwell.ru

115114 Москва,

1-й Дербеневский пер., 5, стр. 1

Тел.: (495) 662-3966

Факс: (495) 662-3965

E-mail: marketing@netwell.ru

www.netwell.ru

Опубликовано: Журнал "Information Security/ Информационная безопасность" #1, 2013

Статьи про теме

Copyright © 2018-2022, ООО "ГРОТЕК"