Особенности построения комплексной системы информационной безопасности газотранспортного предприятия

Особенности построения комплексной системы информационной безопасности газотранспортного предприятия

В рубрику "Защита информации" | К списку рубрик | К списку авторов | К списку публикаций

Особенности построения комплексной системы информационной безопасности газотранспортного предприятия

Начальник отдела информационной безопасности

ООО «Мострансгаз» к.т.н. А.В. Полещук

Анализ газового рынка показывает, что в ближайшие годы и десятилетия прогнозируется существенный рост спроса на газ, а значит и роль «Газпрома», как современной энергетической компании на мировом рынке, будет возрастать.

В условиях роста спроса на газ главная стратегическая цель предприятий газовой отрасли - повышение эффективности и динамичный рост производства в интересах потребителей, совершенствование его организационной структуры.

Возрастание требований к качеству обмена информацией и уровню ее защиты определяется, прежде всего, конкуренцией на газовом и финансовом рынках. Пристальное внимание этому вопросу уделяет и Служба безопасности ОАО «Газпром». Безусловно, это диктуется еще и производственной спецификой технологических процессов транспортировки и хранения газа, которая предъявляет повышенные требования к защите от «информационного терроризма» систем оперативно-диспетчерского управления.

Уместно привести несколько фактов, подтверждающих актуальность работы по защите информации - в год происходит до 6 000 попыток заражения сетей передачи данных ОАО «Газпром» различными вирусами, все это приводит к выходу из строя на длительные сроки автоматизированных рабочих мест в корпоративной информационной системе Общества. Финансовые потери времени на простой, трудозатраты на восстановление и с учетом возможно недополученной прибыли могут составлять сотни тысяч долларов США.

В целом следует констатировать, что угрозы вирусного заражения и угрозы со стороны внутренних нарушителей продолжают оставаться крайне актуальными для предприятий ОАО «Газпром».

В год до 82 % мировых компаний подвергаются вирусным атакам;

77% компаний подвергались атакам со стороны своих сотрудников;

40 % - со стороны конкурентов.

В соответствии с Федеральным законом Российской Федерации «Об информации, информатизации и защите информации» владелец информации обязан обеспечить соблюдение режима обработки и правил предоставления информации пользователям. В случае, когда информация составляет коммерческую или иную тайну, эта обязанность включает и защиту информации.

В соответствии с положениями «Специальных требований и рекомендаций по технической защите конфиденциальной информации», принятыми в ОАО «Газпром», его дочерних обществах и организациях (СТР-К) к руководству и исполнению ответственность за обеспечение требований по технической защите конфиденциальной информации возлагается на руководителей подразделений.

Очевидно, что обеспечение информационной безопасности требует комплексного подхода, в основе которого должна лежать система обеспечения информационной безопасности, включающая организационную (подготовленный персонал и нормативные документы) и техническую (средства защиты информации) составляющие.

Создание такой системы должно базироваться на следующих принципах и подходах.

Выделенное ниже списано отсюда: http://www.lghost.ru/lib/security/kurs5/theme01_chapter04.htm

Первым и наиболее важным является принцип непрерывности совершенствования и развития системы информационной безопасности. Суть этого принципа заключается в постоянном контроле функционирования системы, выявлении ее слабых мест, потенциально возможных каналов утечки информации и НСД, обновлении и дополнении механизмов защиты в зависимости от изменения характера внутренних и внешних угроз, обосновании и реализации на этой основе наиболее рациональных методов, способов и путей защиты информации. Таким образом, обеспечение информационной безопасности не может быть одноразовым актом.

Вторым является принцип комплексного использования всего арсенала имеющихся средств защиты во всех структурных элементах производства и на всех этапах технологического цикла обработки информации.

Комплексный характер защиты информации проистекает, прежде всего, из характера действий злоумышленников, стремящихся любой совокупностью средств добыть важную для конкурентной борьбы информацию. Здесь правомерно утверждение, что оружие защиты должно быть адекватно оружию нападения.

Кроме того, наибольший эффект достигается в том случае, когда все используемые средства, методы и мероприятия объединяются в единый, целостный механизм — систему информационной безопасности. Только в этом случае появляются системные свойства не присущие ни одному из отдельных элементов системы защиты, а также возможность управлять системой, перераспределять ее ресурсы и применять современные методы повышения эффективности ее функционирования.

Важнейшими условиями обеспечения безопасности являются законность, достаточность, соблюдение баланса интересов личности и предприятия, высокий профессионализм сотрудников, занимающихся вопросами информационной безопасности, подготовка пользователей и соблюдение ими всех установленных правил сохранения конфиденциальности, взаимная ответственность персонала и руководства, взаимодействие с государственными правоохранительными органами.

Без соблюдения этих условий никакая система информационной безопасности не может обеспечить требуемого уровня защиты.

С позиций системного подхода для реализации приведенных принципов процесс, да и сама система защиты информации должны отвечать некоторой совокупности требований.

Защита информации должна быть:

- централизованной; необходимо иметь в виду, что процесс управления всегда централизован, в то время как структура системы, реализующей этот процесс, должна соответствовать структуре защищаемого объекта;

- плановой; планирование осуществляется для организации взаимодействия всех подразделений объекта в интересах реализации принятой политики безопасности; каждая служба, отдел, направление разрабатывают детальные планы защиты информации в сфере своей компетенции с учетом общей цели организации;

- конкретной и целенаправленной; защите подлежат конкретные информационной ресурсы, которые могут представлять интерес для конкурентов;

- активной; защищать информацию необходимо с достаточной степенью настойчивости и целеустремленности. Это требование предполагает наличие в составе системы информационной безопасности средств прогнозирования, экспертных систем и других инструментариев, позволяющих реализовать наряду с принципом «обнаружить и устранить» принцип «предвидеть и предотвратить»;

- надежной и универсальной, охватывать весь технологический комплекс информационной деятельности объекта; методы и средства защиты должны надежно перекрывать все возможные каналы утечки информации и противодействовать способам несанкционированного доступа независимо от формы представления информации, языка ее выражения и вида носителя, на котором она закреплена;

- нестандартной (по сравнению с другими организациями), разнообразной по используемым средствам;

- открытой для изменения и дополнения мер обеспечения безопасности информации;

- экономически эффективной; затраты на систему защиты не должны превышать размеры возможного ущерба.

Наряду с основными требованиями существует ряд устоявшихся рекомендаций, которые полезно использовать при создании систем информационной безопасности:

- средства защиты должны быть просты для технического обслуживания и «прозрачны» для пользователей;

- каждый пользователь должен иметь минимальный набор привилегий, необходимых для работы;

- возможность отключения защиты в особых случаях, например, когда механизмы защиты реально мешают выполнению работ;

- независимость системы защиты от субъектов защиты;

- разработчики должны предполагать, что пользователи имеют наихудшие намерения (враждебность окружения), что они будут совершать серьезные ошибки и искать пути обхода механизмов защиты;

- отсутствие на предприятии излишней информации о существовании механизмов защиты.

Все перечисленные позиции должны лечь в основу формирования системы защиты информации газотранспортного предприятия.

На начальном этапе разработки системы защиты информации, необходимо определить, какая же информация на предприятии составляет коммерческую тайну (КТ) и носит конфиденциальный характер. Для этого необходимо составить перечень сведений, которые составляют КТ Общества. Такой перечень составляется на основе перечня ОАО «Газпром». Также необходимо оценить информационные потоки Общества и степень конфиденциальности циркулирующей по ним информации.

Дальнейшими этапами должны быть:

- определение границ управления системой защиты информации объекта;

- анализ уязвимости объекта к информационным угрозам;

- выбор контрмер, обеспечивающих защиту информации; определение политики информационной безопасности;

- проверка системы защиты;

- составление плана защиты;

- реализация плана защиты (управление системой защиты).

Любые действия по созданию системы защиты информации должны заканчиваться определенными результатами в виде документа или технического решения.

Как показывает разработка реальных систем, ни один из способов (мер, средств и мероприятий) обеспечения безопасности информации не является надежным, а максимальный эффект достигается при объединении всех их в целостную систему защиты информации. Только оптимальное сочетание организационных, технических и программных мероприятий, а также постоянное внимание и контроль над поддержанием системы защиты в актуальном состоянии позволит с наибольшей эффективностью обеспечить решение постоянной задачи.

Основными этапами создания комплексной системы защиты информации должны быть:

- обследование организации.

Выполнение работ по аудиту информационной безопасности может быть как внутренними силами, так и с привлечением сторонней организации; - проектирование системы защиты информации.

Проектирование комплексной системы защиты информации выполняется по результатам проведенного аудита информационной безопасности; - внедрение системы защиты информации

Осуществляется, как правило, силами сторонней организации при участии сотрудников отдела информационной безопасности для обеспечения контроля качества; - сопровождение системы информационной безопасности

Техническое сопровождение комплексной системы ИБ осуществляется силами сторонней организации, а эксплуатация и администрирование безопасности силами отдела ИБ; - обучение специалистов по защите информации

Обучение проводится в плановом порядке по графику, утвержденному СБ ОАО «Газпром».

Как правило, газотранспортное предприятие является территориально-распределенной организацией, имеющей большое количество территориально удаленных от центрального офиса филиалов и дочерних организаций.

Информационно-телекоммуникационная система такого предприятия носит территориально-распределенный характер и имеет возможность взаимодействия с внешними информационными системами - федеральных органов исполнительной власти, субъектов федерации, местных органов власти, а также различными открытыми сетями (Интернет, Рейтер и др.).

Корпоративная вычислительная сеть газотранспортного предприятия предназначена для обеспечения информационного взаимодействия администрации предприятия с филиалами, дочерними организациями, внешними организациями и, как правило, состоит из: - локальных вычислительных сетей администрации предприятия и филиалов;

- каналов связи, выходящих за границы контролируемой зоны объектов предприятия и арендованных у корпоративного провайдера связи:

- распределенной сети передачи данных (РСПД), используемой для связи администрации предприятия с филиалами;

- единой ведомственной сети передачи данных (ЕВСПД), используемой для связи администрации предприятия с информационными ресурсами корпоративного провайдера связи и ресурсами Интернет.

Корпоративная вычислительная сеть газотранспортного предприятия, как правило, разделена логически на две независимые сети – сеть автоматизированной системы управления технологическими процессами (АСУ ТП) и сеть информационной управляющей системы производственно-хозяйственной деятельностью (ИУС ПХД).

Комплексная система информационной безопасности должна включать в себя две составляющие: организационно-распорядительную составляющую и техническую составляющую КСИБ.

В основе организационно-распорядительной составляющей лежит комплекс внутренних документов, регламентирующих вопросы обеспечения безопасности информации. К основным документам в этой области относятся:

- Документы стратегического (первого) уровня Политики безопасности информации, определяющие стратегические цели руководства Общества в области обеспечения безопасности информации.

- Документы второго уровня Политики безопасности информации, включающие организационно-распорядительные документы, регламентирующие вопросы организации и проведения работ по защите ИР.

- Документы третьего уровня Политики безопасности информации (включающие исполнительную документацию, должностные обязанности и инструкции, а также эксплуатационные документы средств защиты информации, в том числе документы, регламентирующие вопросы защиты информации при использовании ИУС ПХД.

Техническая составляющая должна включать следующие подсистемы:

- подсистему антивирусной защиты;

- подсистему резервного копирования и архивирования;

- подсистему защиты электронной почты;

- подсистемы обнаружения атак;

- подсистемы управления информационной безопасности, централизованного мониторинга и аудита событий ИБ;

- подсистемы защиты каналов передачи данных;

- подсистемы управления доступом (идентификации и аутентификации пользователей);

- подсистему регистрации и учета;

- подсистему обеспечения целостности;

- подсистему защиты информации в ЛВС филиалов и дочерних Обществ;

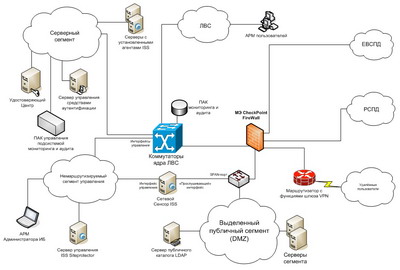

Структурная схема СЗИ приведена на рисунке (см. Рисунок 1):

Рисунок 1. Структурная схема СЗИ

- Подсистема антивирусной защиты

Эта подсистема должна соответствовать следующим требованиям:

- должен быть организован мониторинг антивирусной активности;

- желательно организовать двухуровневую антивирусную защиту с применением антивирусного ПО различных производителей;

- должна быть обеспечена антивирусная защита серверного оборудования.

- Подсистема резервного копирования и архивирования.

Эта подсистема должна соответствовать следующим требованиям:

- необходимо создать соответствующие документы и инструкции, регламентирующие процесс резервного копирования и архивирования и связанные с производственной необходимостью;

- организовать резервное копирование для всех серверов, указанных в регламентах резервного копирования;

- разработать процедуры и регулярно проводить тестирование резервных копий.

- Подсистема защиты электронной почты.

Эта подсистема должна соответствовать следующим требованиям:

- должны быть задействованы механизмы защищенного почтового обмена внутри ЛВС, должна быть обеспечена аутентификация пользователей при отправке почты;

- почтовый сервер для приема внешней электронной почты должен быть выделен в демилитаризованную зону.

- Подсистема обнаружения атак

В целях контроля и оперативного реагирования на выполнение несанкционированных операций в сегменте сопряжения и серверных сегментах ЛВС рекомендуется внедрить систему IDS\IPS. Подсистема обнаружения атак (ПОА) предназначена для своевременного обнаружения атак на узлы сети.

В состав подсистемы входят:

- сервер управления подсистемой;

- сетевой и серверные сенсоры обнаружения атак;

- телекоммуникационное оборудование.

Сервер управления подсистемой выполняет следующие функции: - централизованное управление сенсорами обнаружения атак;

- централизованное обновление баз данных сигнатур;

- централизованное получение данных с сенсоров обнаружения атак;

- хранение зафиксированных событий за определенный промежуток времени.

Сенсоры обнаружения атак выполняют следующие функции: - обнаружение враждебной деятельности и распознавание атак на узлы сети;

- обработка сетевого трафика на основе заданной политики и имеющейся базы данных сигнатур атак;

- захват сетевого трафика.

Телекоммуникационное оборудование выполняет роль «агента», который передает необходимый сетевой трафик на сенсор. При этом используется технология SPAN (Switch Port Analyzer), которая позволяет передать на сенсор копию сетевого трафика необходимого сегмента сети.

- Подсистема управления информационной безопасностью, централизованного мониторинга и аудита событий

Для организации мониторинга, определения и своевременного реагирования на угрозы ИБ рекомендуется внедрение подсистемы управления ИБ, централизованного мониторинга и аудита событий ИБ.

В состав подсистемы входят:

- ПАК мониторинга и аудита;

- ПАК управления подсистемой мониторинга и аудита.

ПАК мониторинга и аудита выполняет следующие функции: - сбор событий безопасности с сетевых устройств и агентов (с помощью технологии NetFlow).

ПАК управления подсистемой мониторинга и аудита выполняет следующие основные функции: - управление ПАК мониторинга и аудита;

- интеграцию собранных с ПАК мониторинга и аудита данных о событиях безопасности;

- оперативное оповещение об инцидентах безопасности;

- генерацию сводных отчётов с рекомендациями по управлению ИБ.

- Подсистема защиты каналов передачи данных

В целях обеспечения защиты передаваемых данных рекомендуется организовать соединения VPN, что позволит значительно увеличить безопасность существующих внешних информационных потоков для внешних организаций. В дальнейшем подсистема может также послужить основой для организации защищенного мобильного доступа сотрудников.

В состав подсистемы входят:

- маршрутизатор с функциями шлюза VPN;

- программные агенты VPN, установленные на АРМ удалённых пользователей.

Маршрутизатор с функциями шлюза VPN выполняет следующие основные функции: - поддержку межсетевого взаимодействия с удалёнными подразделениями;

- защиту транзитного трафика между удалёнными пользователями и узлами сети;

- защиту трафика самого маршрутизатора;

- пакетную фильтрацию трафика.

Программные агенты VPN выполняют следующие функции: - защиту транзитного трафика между удалёнными пользователями и узлами сети;

- пакетную фильтрацию трафика.

- Подсистема идентификации и аутентификации пользователей

Для централизации управления аутентификационной информацией, а также для обеспечения соответствия АС требованиям нормативных документов РФ, рекомендуется внедрять подсистему идентификации и аутентификации пользователей.

Подсистема обеспечивает:

- индивидуальную идентификацию и аутентификацию пользователей при доступе к информационным ресурсам;

- поддержку различных методов аутентификации, в т.ч. предлагаемый метод с использованием сертификатов открытых ключей;

- возможность использования различных электронных ключевых носителей (eToken), в т.ч. предлагаемых на пластиковых смарт-картах;

- использование компонент подсистемы для организации подсистемы защищённой электронной почты;

- возможность оперативного контроля за процессом предоставления доступа ко всем важным приложениям и ресурсам организации

- эффективное управление правами доступа и идентификацией пользователей информационных систем;

- применение пользователями одного пароля для идентификации для многих приложений и ресурсов;

- ведение статистики использования информационных ресурсов, подготовка отчетов, проведение аудитов.

В состав подсистемы должны входить: - Сервер Удостоверяющего Центра;

- Сервер публичного каталога LDAP;

- Сервер управления средствами идентификации;

- Сервер хранилища информации о пользователях;

- ПО защищённого доступа;

- Смарт-карты и считыватели на АРМ пользователей.

Сервер Удостоверяющего Центра (УЦ) должен обеспечивать: - единую систему управления ключевой информацией и соответствующими цифровыми сертификатами;

- использование функций шифрования и ЭЦП, на основе цифровых сертификатов X.509;

- проверка подлинности и актуальности сертификата со стороны клиента. Цифровые сертификаты, выпускаемые УЦ, могут быть использованы для:

- реализации функций шифрования, ЭЦП в подсистеме защищённой электронной почты;

- обеспечения однократной аутентификации при доступе к домену Windows;

- аутентификации компонент VPN-инфраструктуры.

Сервер публичного каталога LDAP должен обеспечивать хранение открытых ключей сертификатов и списков отозванных сертификатов и поддерживает публичный доступ к ним.

Сервер управления средствами идентификации должен позволять с минимальными затратами времени и средств выполнять основные задания по комплексному управлению USB-ключами и смарт-картами, в том числе: - создавать, импортировать, экспортировать, редактировать учётные записи пользователей;

- назначать пользователям смарт-карты и USB-ключи;

- записывать в памяти этих устройств сертификаты открытого ключа и закрытые ключи;

- печатать фотографию, имя пользователя, штрих-код и другую информацию на комбинированных картах;

- регистрировать имплантированные в карты радио-метки (RFID);

- обновлять, отзывать сертификаты;

- разблокировать устройства;

- управлять полномочиями пользователей.

Сервер хранилища информации о пользователях должен обеспечивать: - масштабируемое и высокодоступное за счет репликации хранилище информации о пользователях, основанное на стандартах LDAP;

- единую точку проверки прав доступа для всех сетевых приложений заказчика;

- управление всем жизненным циклом информации о пользователях (заведение, изменение и удаление) из единой точки, доступной уполномоченным администраторам через браузер;

- средства автоматической синхронизации информации о пользователях между реестрами различных приложений и операционных систем;

- средства делегирования полномочий по администрированию пользователей на уровень департамента, отдела и т.д.;

- средства синхронизации паролей между различными приложениями и автоматического восстановления пароля в случае его утери пользователем;

- средства создания отчетов и аудита политики безопасности в реальном масштабе времени;

- средства интеграции с другими системами безопасности, например, с системами контроля за доступом в здание.

Для реализации защищённого входа в сеть должно применяться ПО защищённого доступа, обеспечивающее: - аутентификацию пользователей на компьютере и в сети Windows с помощью USB-ключей или смарт-карт;

- использование регистрационных имён и паролей для локального входа в систему или для входа в домен;

- использование цифровых сертификатов Х.509, сертификатов пользователя со смарт-картой и закрытых ключей для входа в домен;

- генерирование и последующее применение случайных паролей, неизвестных пользователю;

- возможности однофакторной и двухфакторной аутентификации.

Смарт-карты обеспечивают единое хранилище сертификатов сотрудников для доступа к АРМ и ресурсам ЛВС, для защиты электронных документов (ЭЦП, шифрование), для установления защищенных соединений (VPN, SSL). Смарт-карты могут также служить для визуальной идентификации сотрудника и для обеспечения доступа сотрудника в помещения.

- Подсистема регистрации и учета.

Должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС.

Должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию.

Должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов.

Должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам.

Должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей.

Должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку).

Учет защищаемых носителей должен проводиться в журнале (картотеке) с регистрацией их выдачи (приема).

Должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей. Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов).

- Подсистема обеспечения целостности.

Должна быть обеспечена целостность программных средств СЗИ НСД, а также неизменность программной среды.

Должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время.

Должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест-программ, имитирующих попытки НСД.

Должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности.

- Подсистема защиты информации в ЛВС филиалов и дочерних Обществ

Учитывая то, что ЛВС филиалов и дочерних Обществ газотранспортного предприятия в большинстве случаев подключены к РСПД предприятия, необходимо определить общие требования к системе ИБ филиала:

- ЛВС филиала должна подключаться к РСПД через систему межсетевого экранирования;

- системы защиты информации прикладных информационных систем, функционирующих в филиале, должны работать под управлением единого сервера безопасности филиала;

- элементы АСУ ТП, функционирующие в филиале для обеспечения надежной передачи технологической информации должны иметь несколько резервных каналов связи;

- система ЗИ от НСД филиала должна соответствовать требования по классу защищенности 1Г в соответствии с методическими документами Гостехкомиссии России.

Выводы:

- создание комплексной системы информационной безопасности газотранспортного предприятия является актуальной задачей;

- особенностью информационно-управляющей системы газотранспортного предприятия является наличие в ее составе АСУ ТП и ИУС ПХД;

- организационно-распорядительная составляющая КСЗИ газотранспортного предприятия должна строиться по трехуровневой схеме и соответствовать требованиям федеральной законодательной базе по защите информации и отраслевым требованиям ОАО «Газпром»;

- подсистему антивирусной защиты;

- подсистему резервного копирования и архивирования;

- подсистему защиты электронной почты;

- подсистемы обнаружения атак;

- подсистемы управления информационной безопасности, централизованного мониторинга и аудита событий ИБ;

- подсистемы защиты каналов передачи данных;

- подсистемы управления доступом (идентификации и аутентификации пользователей);

- подсистему регистрации и учета;

- подсистему обеспечения целостности;

- подсистему защиты информации в ЛВС филиалов и дочерних Обществ.

Опубликовано: Сайт ITSec.Ru-2008

Статьи про теме

Copyright © 2018-2022, ООО "ГРОТЕК"